aws sap 문제 풀이 1주차 문제풀이 1번

aws, sap, February 12, 2023

문제

1) 한 회사에 개별 비즈니스 그룹이 소유하는 AWS 계정이 많이 있습니다. 최근에 이러한 계정 중 하나가 침해되었습니다. 공격자가 많은 인스턴스를 시작하여 해당 계정에 높은 금액이 청구되었습니다. 회사에서 보안 침해 문제를 해결했지만, 솔루션스 아키텍트는 모든 계정에서 과도한 지출을 방지하는 솔루션을 개발해야 합니다. 각 비즈니스 그룹은 보유한 AWS 계정에 대한 모든 통제권을 유지하려고 합니다. 이러한 요구 사항을 충족하기 위해 솔루션스 아키텍트가 추천해야 하는 솔루션은 무엇입니까?

A) AWS Organizations 를 사용합니다. 각 AWS 계정을 관리 계정에 추가합니다. ec2:instanceType 조건 키를 사용하여 각 계정에서 고비용 인스턴스 유형의 시작을 차단하는 SCP 를 생성합니다.

B) 새로운 고객 관리형 IAM 정책을 각 계정의 IAM 그룹에 연결합니다. ec2:instanceType 조건 키를 사용하여 고비용 인스턴스 유형의 시작을 차단하는 정책을 구성합니다. 기존 IAM 사용자를 모두 각 그룹에 배치합니다.

C) 각 AWS 계정에서 과금 알림을 켭니다. 계정이 지정된 지출 한도를 초과할 때마다 계정 관리자에게 Amazon Simple Notification Service(Amazon SNS) 알림을 보내는 Amazon CloudWatch 경보를 생성합니다.

D) 각 계정에서 AWS Cost Explorer 를 켭니다. 각 계정의 Cost Explorer 보고서를 정기적으로 검토하여 지출이 원하는 금액을 초과하지 않는지 확인합니다.

풀이 및 공부

A번

SCP 관련해서 알아보자.

1.SCP란 ?

AWS Organization에서 권한을 관리하는 데 사용할 수 있는 조직 정책 유형

2.SCP를 사용해서 고비용 인스턴스 유형을 차단하는 방법에 대해 알아보자

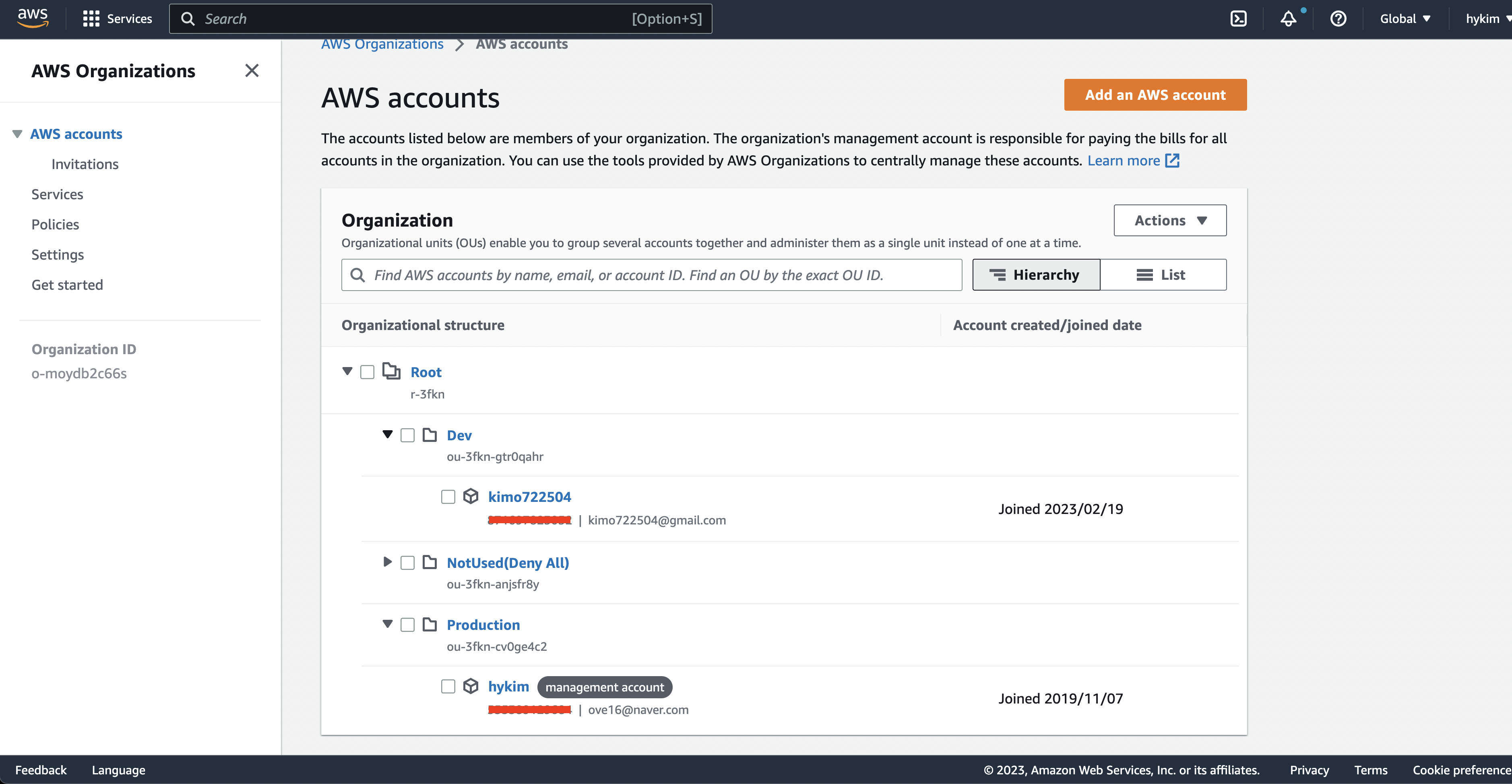

현재 나의 Organization 은 아래처럼 되어있다.

3.특정 인스턴스의 타입은 실행할 수 없도록 정책을 설정해보자

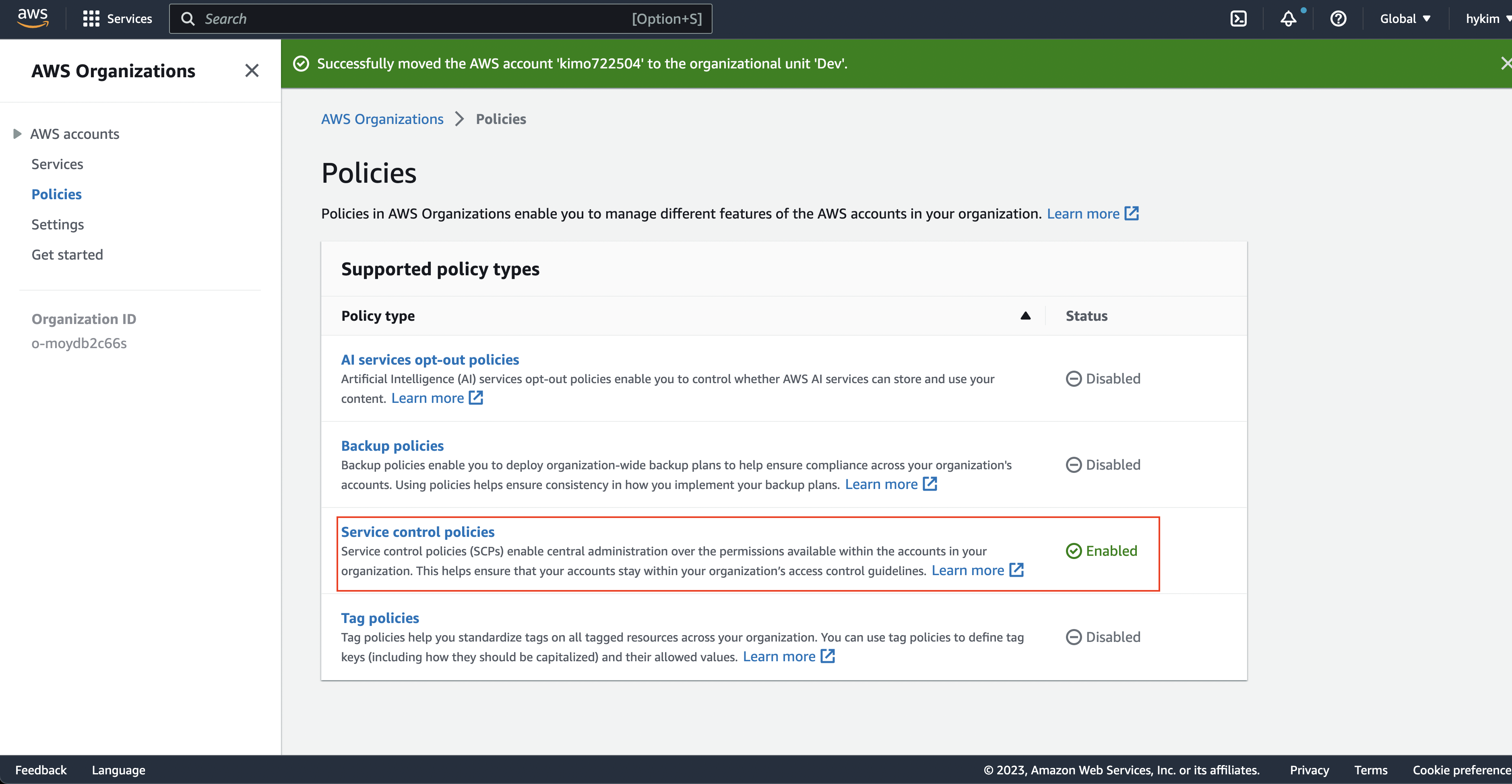

Service Control Policy에 들어가서

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": "ec2:RunInstances",

"Resource": "arn:aws:ec2:*:*:instance/*",

"Condition": {

"ForAnyValue:StringNotLike": {

"ec2:InstanceType": [

"*.nano",

"*.small",

"*.micro",

"*.medium"

]

}

}

}

]

}

이런식으로 policy를 만들어준다.

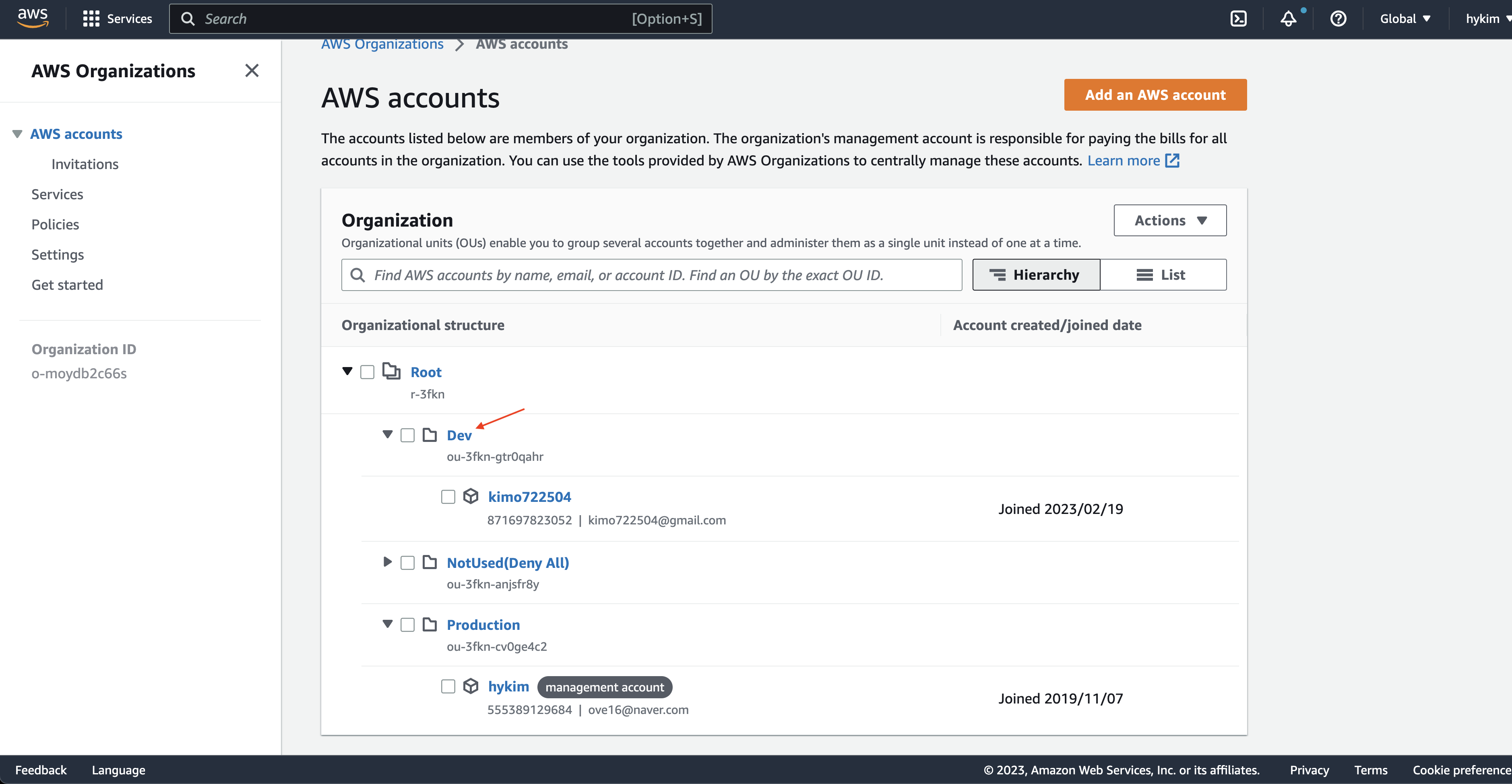

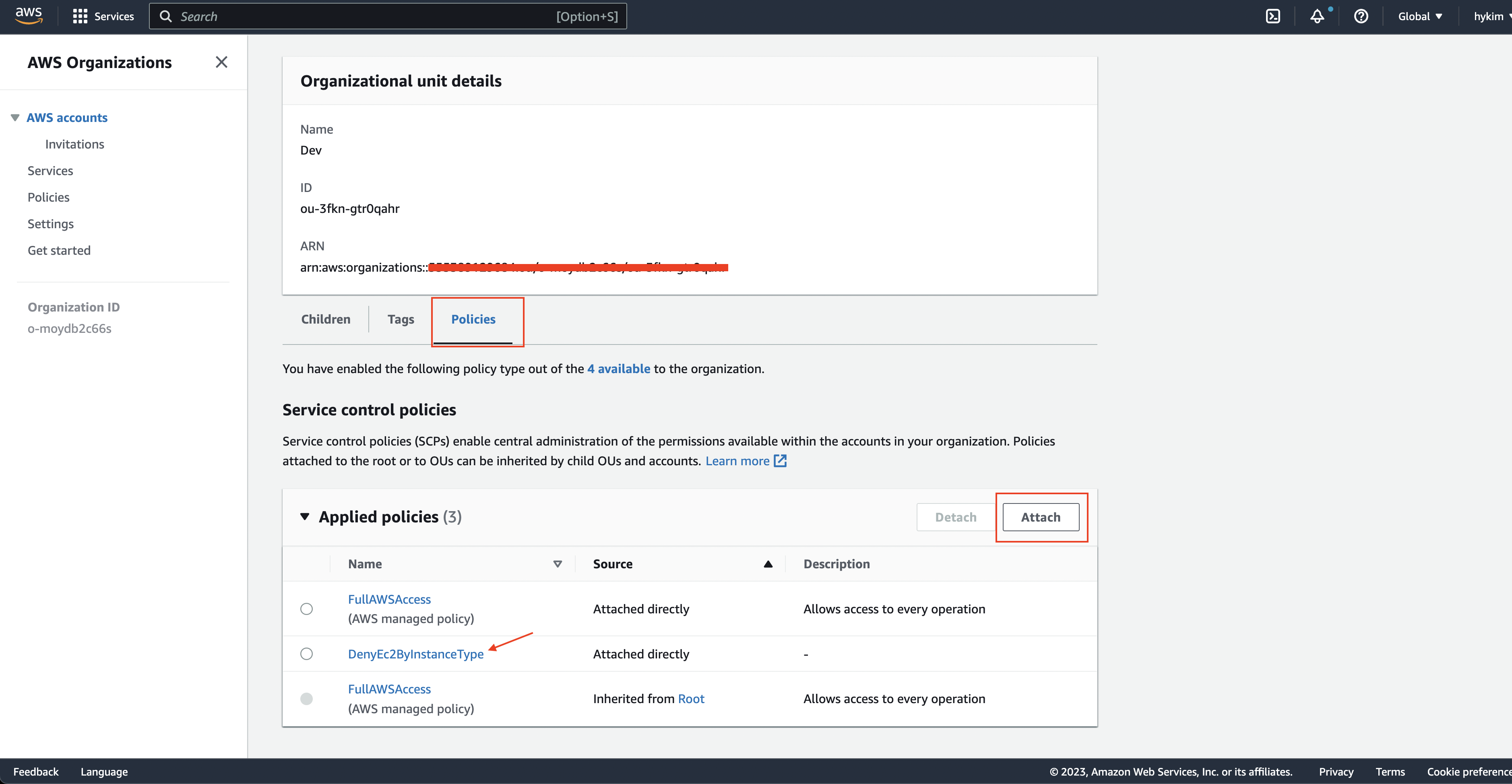

4.3에서 만든 policy를 attach해주자

Dev OU에 있는 계정들은 다 적용하려한다.

Dev를 클릭해서 들어가서 policy를 attach 해준다.

이제 해당 정책을 적용받는 계정들은 ec2 instance type에 제약을 받게된다.

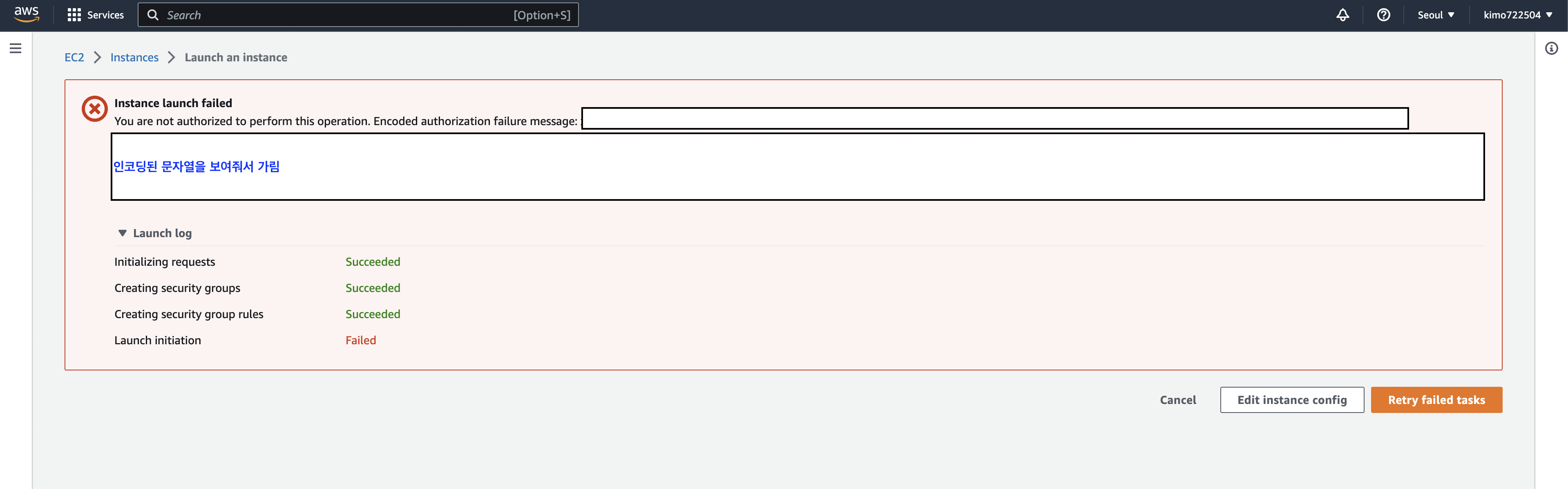

계정에서 t2.large타입을 만드려고 하니까 에러 문구와 함께 생성되지 않는다.

C번

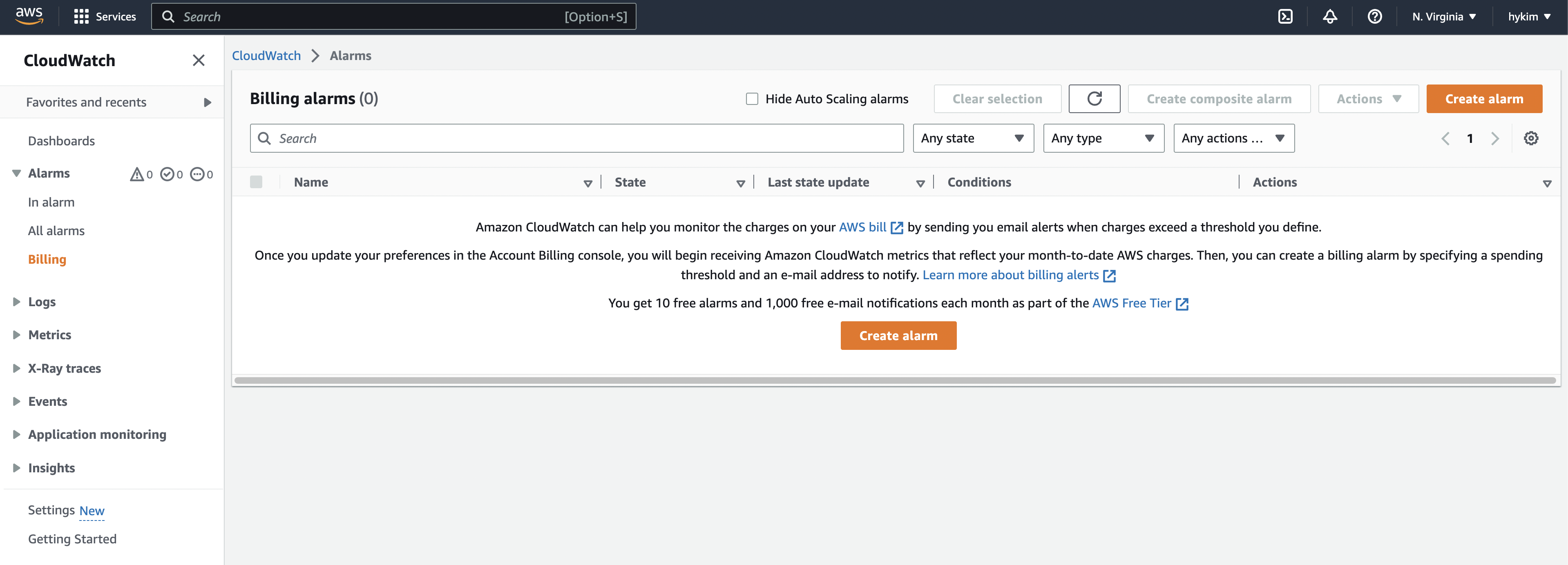

콘솔에서 직접 한 번 해보면 머리에 잘 들어온다.

콘솔에서 직접 한 번 해보면 머리에 잘 들어온다.

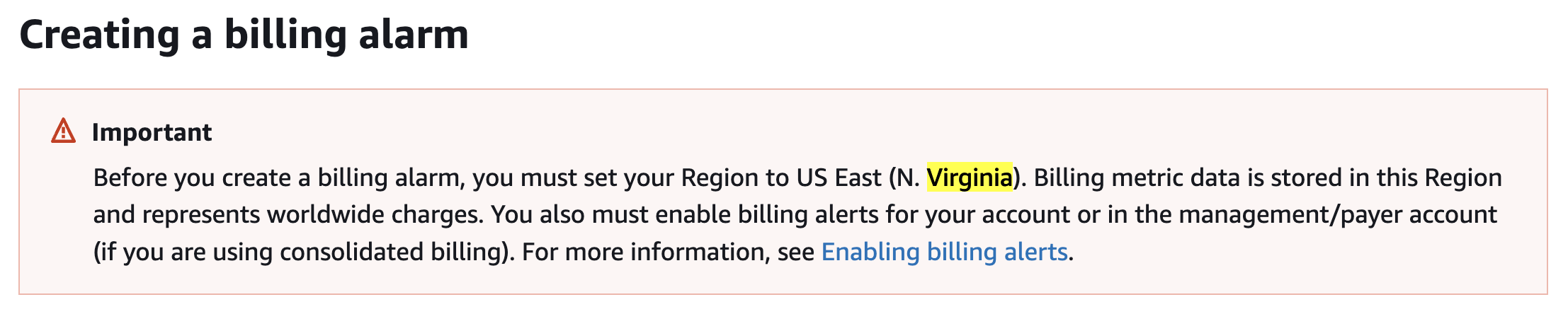

버지니아 리전에서만 가능하다.

버지니아 리전에서만 가능하다.

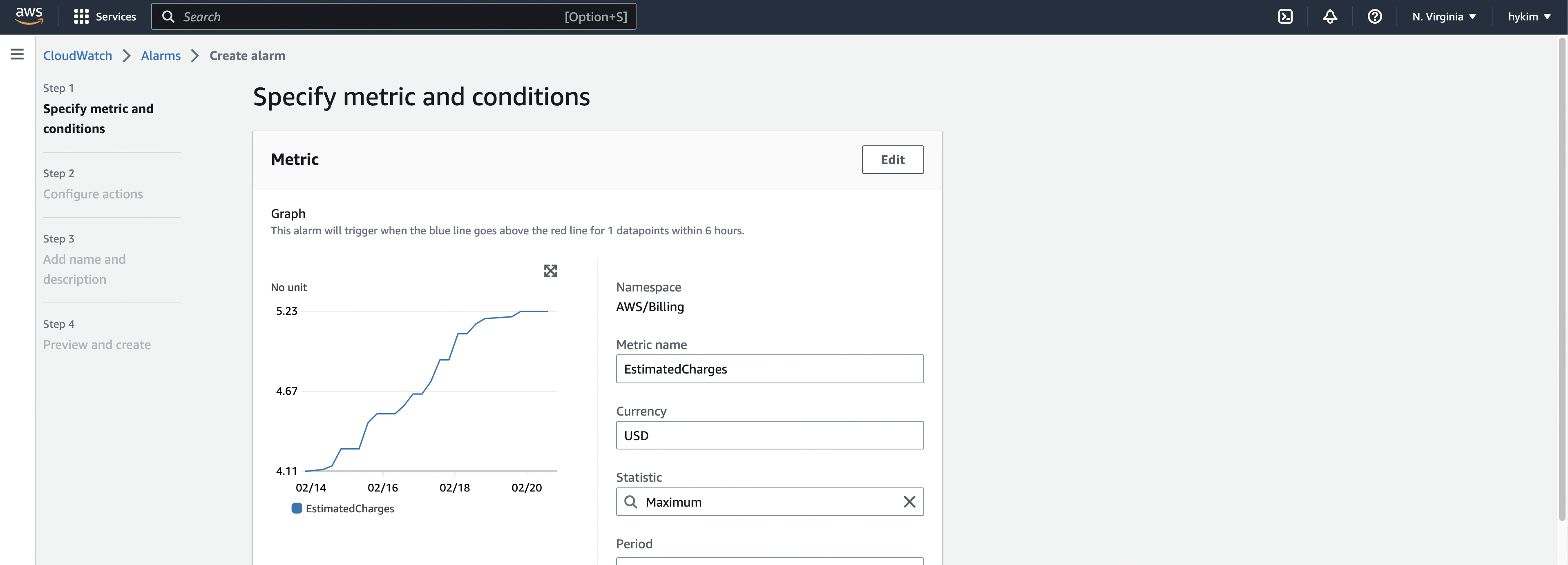

현재 내 계정은 5$ 정도 돈이 나가고 있다.

현재 내 계정은 5$ 정도 돈이 나가고 있다.

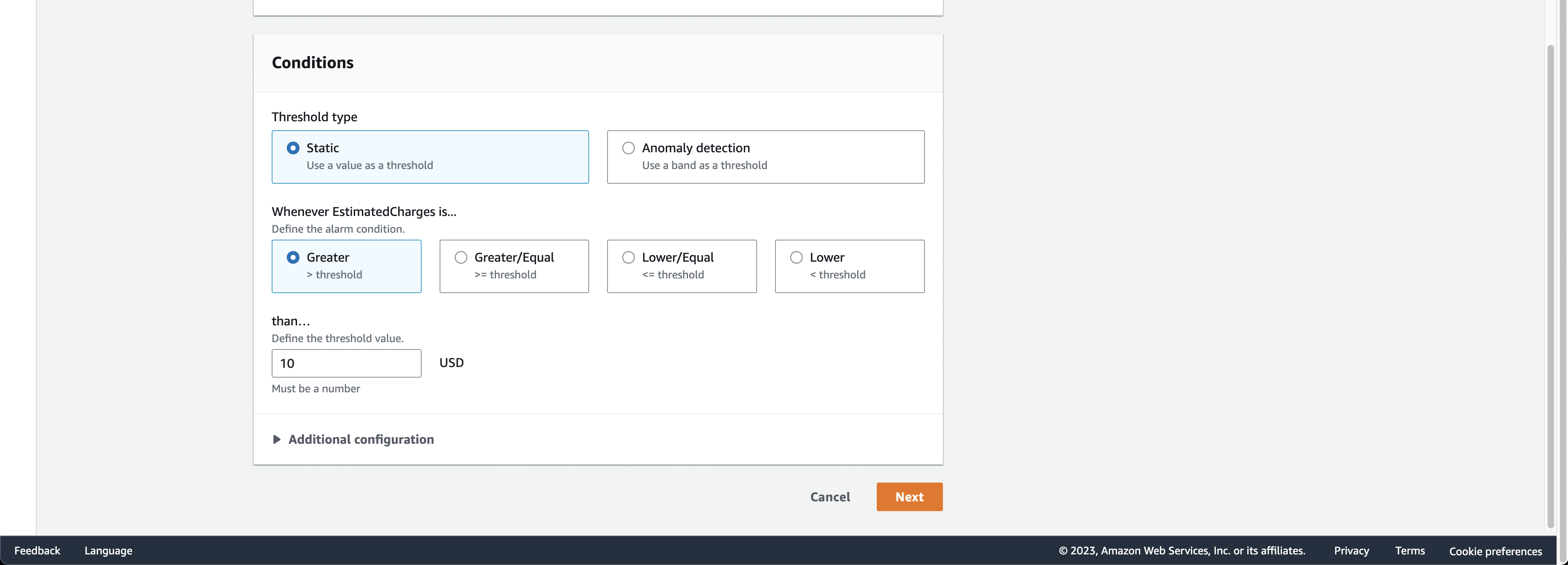

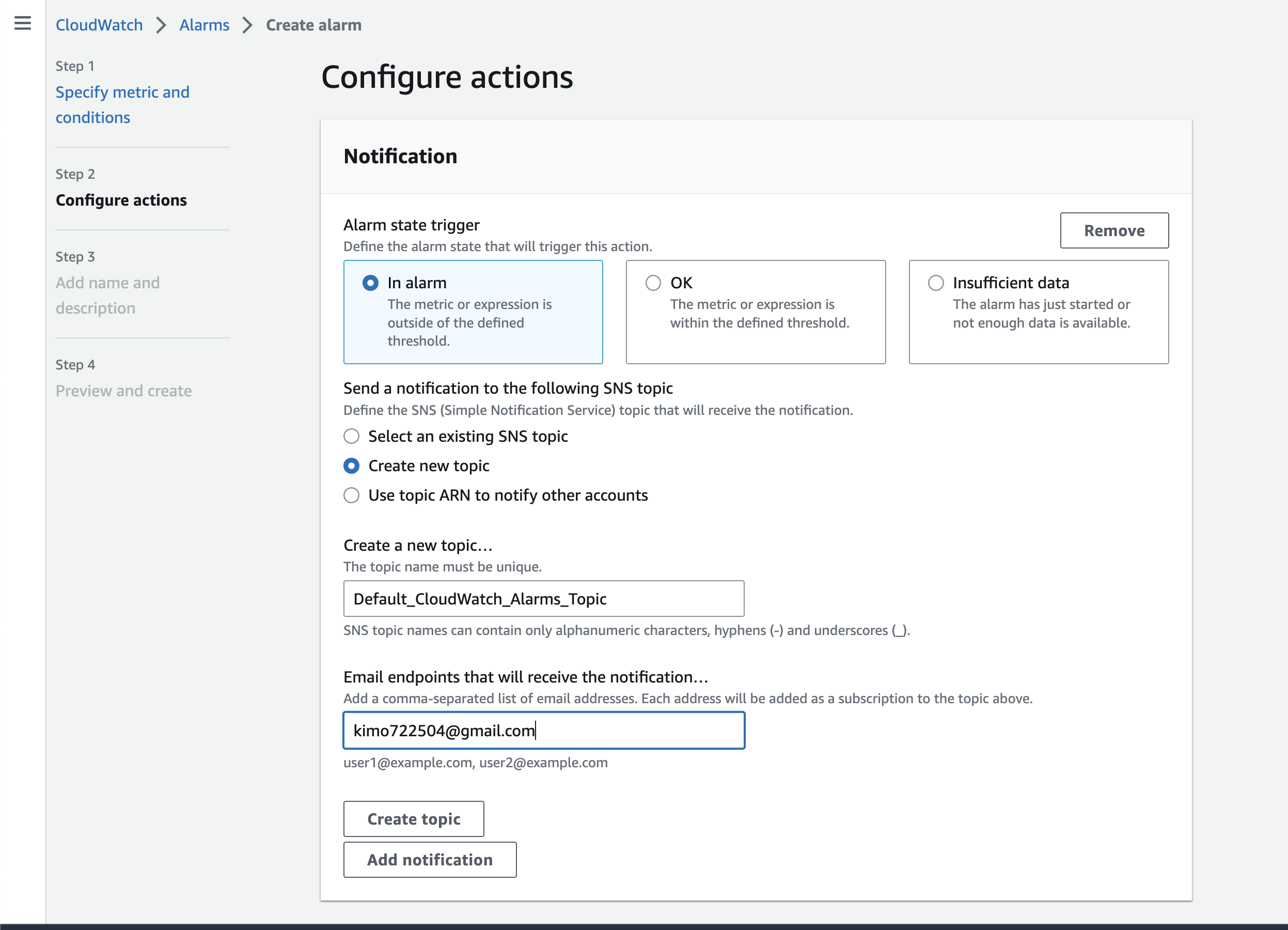

10$가 되면 메일을 발송하도록 설정했다.

10$가 되면 메일을 발송하도록 설정했다.

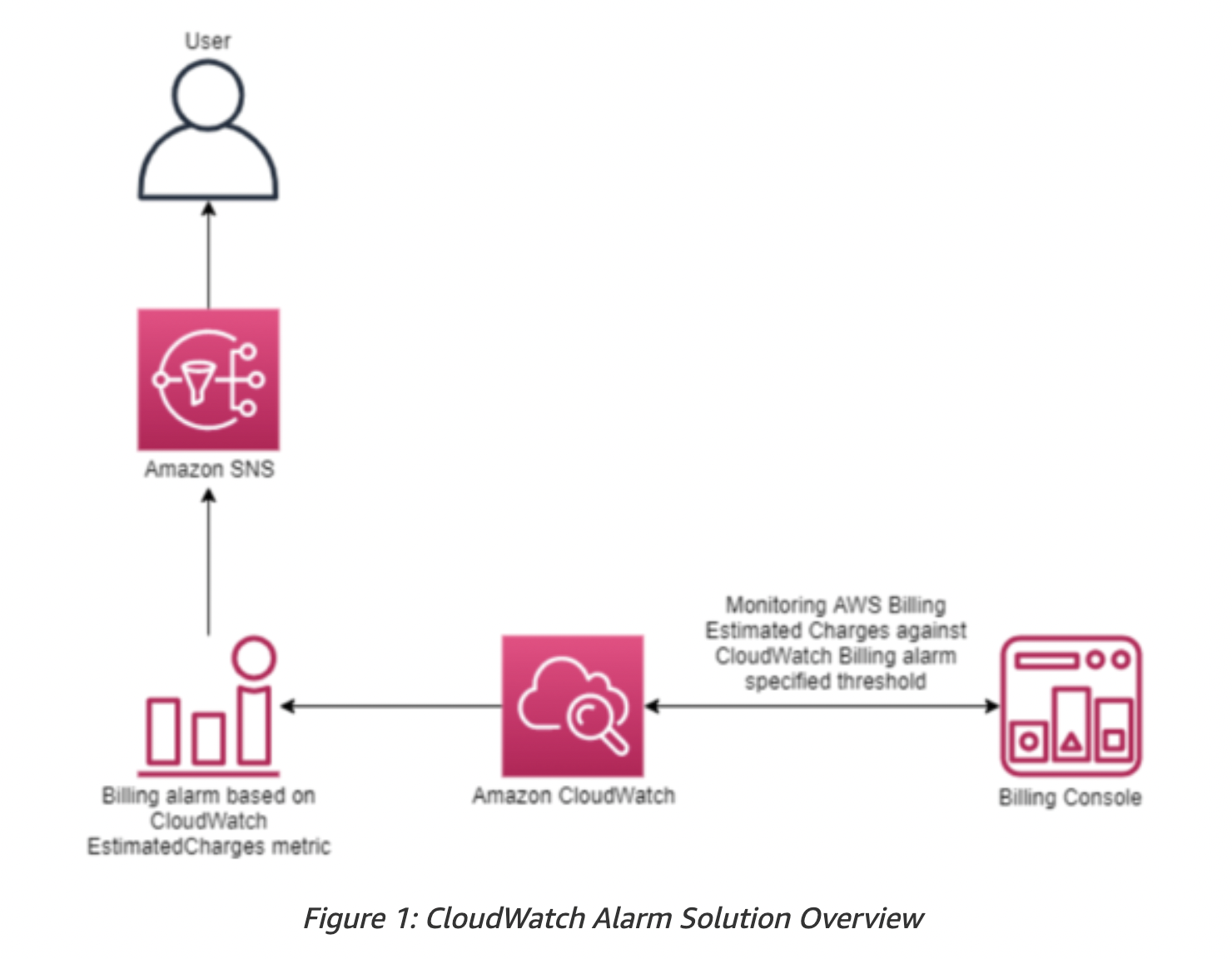

문항에서 sns 가 왜 나오는지 궁금했는데 설정하면서 sns가 연결되어있다.

전체 구조는 이런식

전체 구조는 이런식

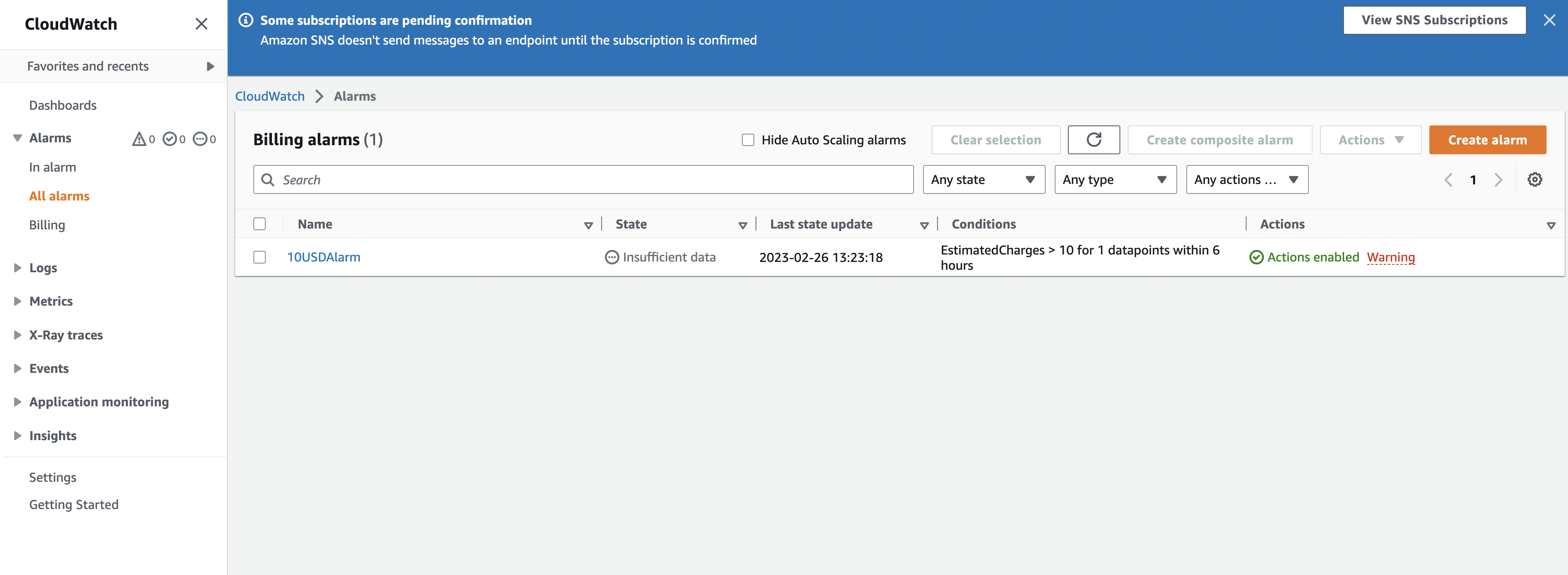

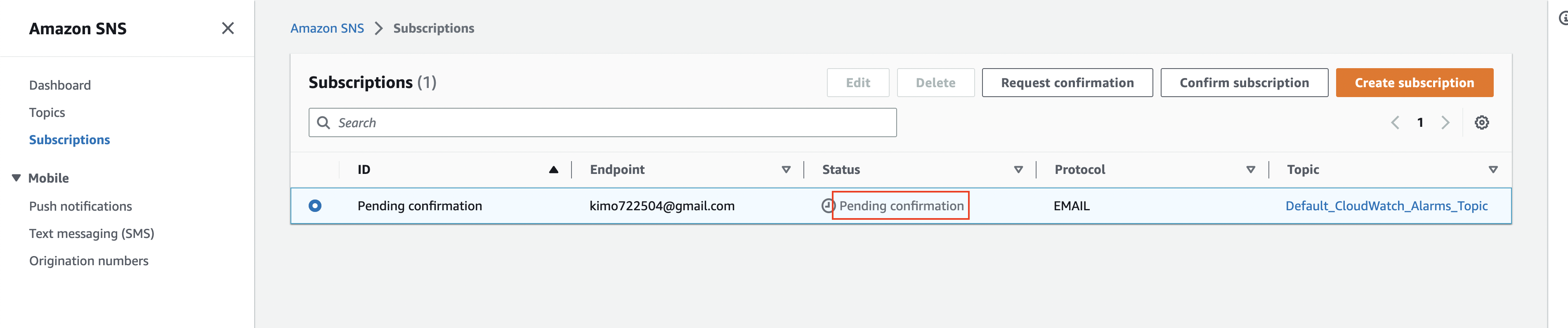

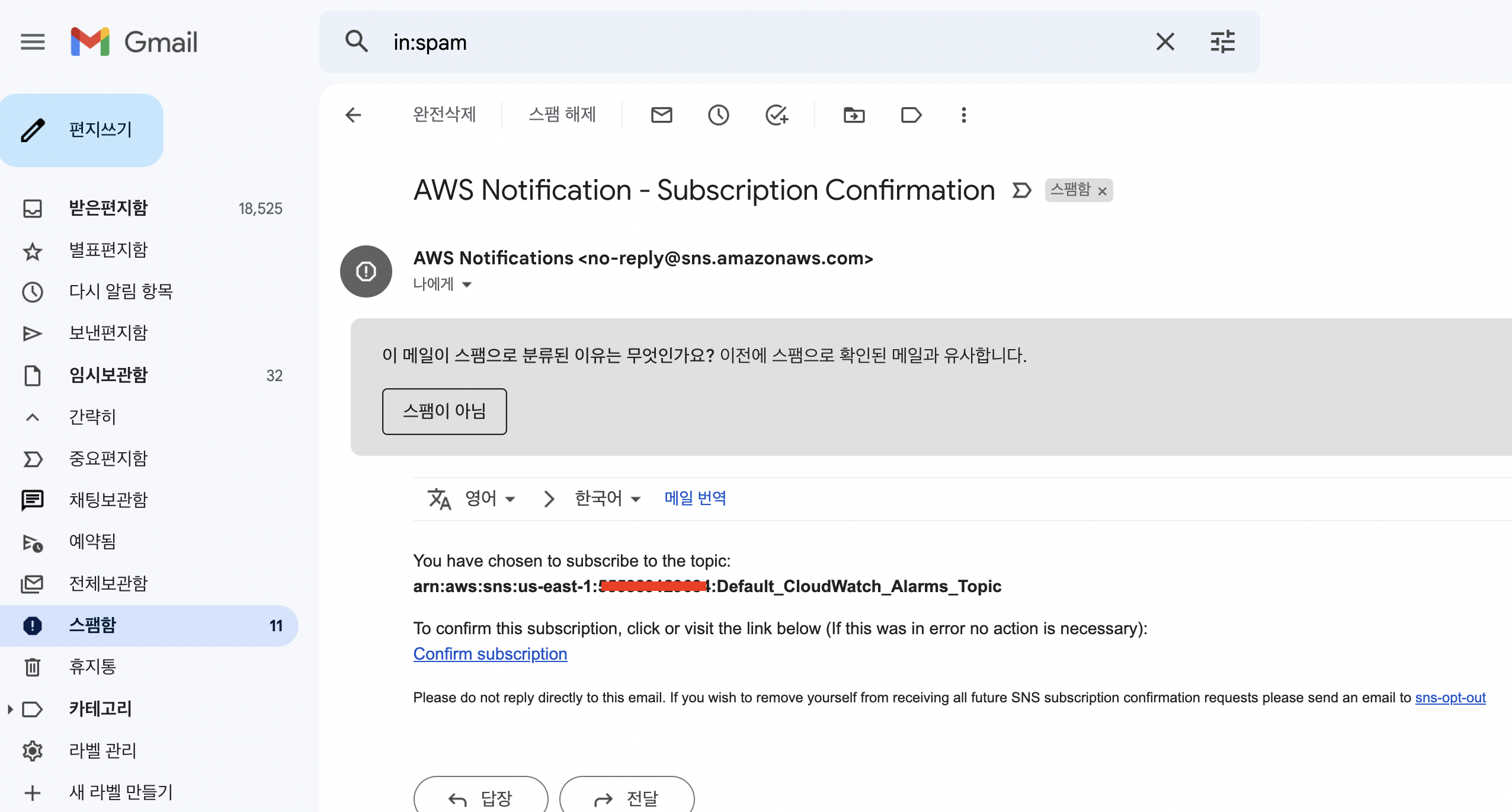

흥미로웠던 것은 이메일은 confirmation을 필요로 한다.

흥미로웠던 것은 이메일은 confirmation을 필요로 한다.

메일에서 confirm을 눌러야 메일 수신이 된다.

메일에서 confirm을 눌러야 메일 수신이 된다.

Comments